Virut mã hóa dữ liệu @india.com ; aol.com, dharma/.wallet/.zzzzz. Một loại Virut rất nguy hiểm xuất hiện trong năm 2016. Đặc biệt cuối năm 2016, đầu 2017 Virut ghi nhận được tại cuumaytinh.com.

Hiện tượng Virut mã hóa dữ liệu:

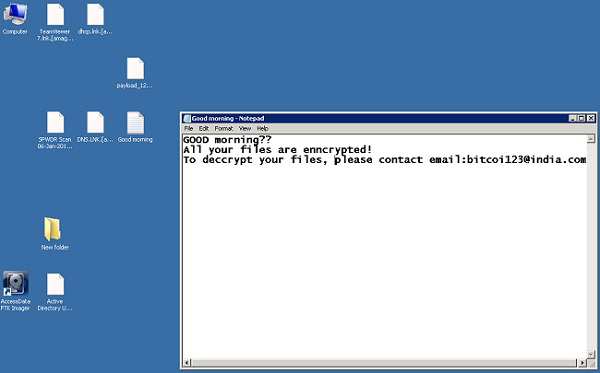

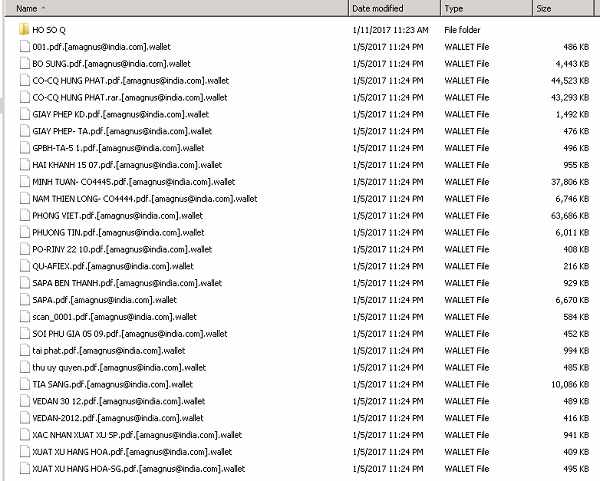

Khách hàng sẽ thấy sau một đêm dữ liệu của mình bị đổi tên file mã hóa toàn bộ thành các định dạng. Một số định dạng: @india.com, hoặc @aol.com và có phần mở rộng cuối là . wallet ; dharma, zzz….

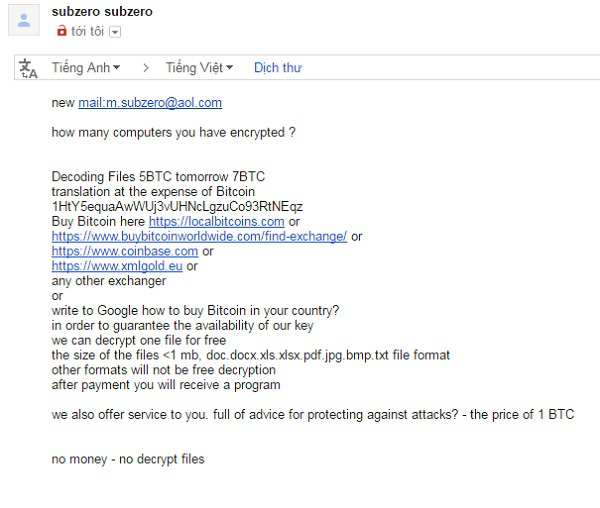

Kèm theo đó là các thông tin hacker để lại yêu cầu gửi mail trả tiền để chuộc lại dữ liệu.

Một điều khủng khiếp ở đây là hacker tấn công có chọn lọc. Theo ghi nhận của cuumaytinh.com thì gần như 100% các ca bị nhiễm là các máy chủ. Các máy này lưu trữ nhiều dữ liệu quan trọng. Hacker cũng yêu cầu số tiền chuộc nhiều hơn các loại virus mã hóa trước đây. Tham khảo các loại virut mã hóa khác

Chi phí trung bình mà hacker yêu cầu vào khoàng 2-7 BTC tương đương với 2000 -7000 USD.

Phân tích Virut mã hóa từ cuumaytinh.com

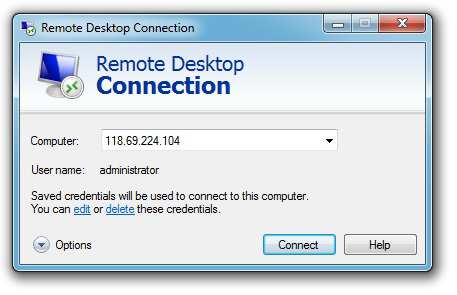

Theo như kiểm tra, các máy tính đều là máy chủ chạy hệ điều hành Windows Server. Không có người sử dụng trực tiếp mà chỉ chia sẻ dữ liệu cho các máy trạm sử dụng. Các dữ liệu trên ổ hệ điều hành, các phần dữ liệu không được chia sẻ. Kể cả những gì ngoài màn hình hay trong thư mục Windows cũng bị mã hóa. Về mặt nguyên tắc để truy cập các dữ liệu thay can thiệp để thay đổi thì bắt buộc phải được phân quyền. Nếu không thì phải đăng nhập vào Account Administrator.

Vậy suy ra, Haker tấn công trực tiếp vào điều khiển máy tính này và khởi chạy file thực thi mã hóa dữ liệu. Chúng tôi khẳng định lỗ hổng từ chức năng điều khiển máy tính truy cập từ xa của Windows Server là Remote Desktop (RDP).

Cách thức thực hiện xâm nhập (suy luận)

-

Những kẻ tấn công phải có một phần mềm, một con BOT tự động quét các trang Web, các dải. Phần mềm sẽ tìm kiếm bất kỳ một IP của Server nào có cổng RDP đang được mở. Khi tìm thấy cổng mở hacker liên tục đăng nhập với một danh sách định sẵn. Bao gồm tên người dùng, mật khẩu phổ biến hay được đặt bởi các người dùng.

- Chúng tôi không thấy lạ khi tại VN những mật khẩu được người dùng đặt rất sơ hở. Thậm chí tắt cả yêu cầu đặt mật khẩu phức tạp của Windows để đặt cho dễ nhớ.

- Đây là một thuật toán đơn giản. Bản chất của nó là thử đi thử lại các ký tự đến khi khớp. Chúng tôi có thể chứng minh được rằng. User name Administrator và mật khẩu là Abc123 chỉ mất chưa đầy 2 phút để tìm ra.

-

Sau khi quét vô số các địa chỉ IP hacker sẽ có một bản báo cáo của các máy chủ server. Là các máy đang có RDP mở kèm tên người dùng và mật khẩu. Quét hàng triệu địa chỉ IP và chỉ cần vài chục hay vài trăm máy chủ đang có lỗ hổng.

Điều này giải thích tại sao có một vài nước bị nhiều hơn. Có thể do tiêu chuẩn bảo mật IT của nước đó chưa tốt. Hay như Việt Nam dùng Phần mềm crack thường xuyên và đội ngũ IT không có chuyên môn.

-

Sử dụng danh sách này hacker sẽ truy cập vào từng máy điều khiển truy cập toàn quyền. Chức năng Remote Desktop giống hệt Teamview và có phần mạnh hơn khi phân quyền max.

-

Sau khi mã hóa hacker để lại một Email để nạn nhân liên hệ với họ. Hiện tại chưa có công cụ nào có thể giải mã dữ liệu hacker đã mã hóa mà không cần key giải mã.

Nếu đọc được bài viết này! Có phải bạn, hoặc công ty của bạn đã có thể bị tấn công bằng cách này không?

Lời khuyên ở đây là hãy đổi mật khẩu truy cập ở mức phức tạp cho máy chủ của mình, thường xuyên cập nhật các bản vá lỗi bảo mật từ bản quyền Microsoft.

và quan trọng nhất là backup thường xuyên sang máy khác.

Trên đây là tổng hợp của cuumaytinh.com dựa trên kinh nghiệm xử lý dữ liệu cho nhiều khách hàng.

Cập nhật thông tin với nhất tại Fanpage: https://www.facebook.com/khoiphucdulieuhdd/

Một số ngươi dùng nói rằng họ muốn trả tiền để mua lại key giải mã theo yêu cầu của hacker. Vậy việc này có nên hay không ? Tỷ lệ thành công thất bại như nào ?

Xin hãy đợi bài viết tiếp theo của chúng tôi vào ngày 14/1/2017 – Trả tiền mua key giải mã dữ liệu virut nên hay không ?

Đỗ Mạnh Cường – trung tâm phục hồi dữ liệu bách khoa – Cuumaytinh.com

Tổng đài tư vấn: 1900636196 – ĐT: 0912600250 – cuongmanh.data@gmail.com