Cty khôi phục dữ liệu cuumaytinh.com. Bài viết tổng hợp về virut mã hóa đổi tên file .ccc, Cerber

Cập nhật ngày 14/9/2016 Công cụ miễn phí giải mã một số loại virut mã hóa :https://cuumaytinh.com/trend-micro-ransomware-file-decryptor.html

Cập nhật 28/04/2016 Thông tin Virus mã hóa cerber lây nhiễm qua skype

Cập nhật: 10/11/2015 :Hiện tại đã giải mã được 100% dữ liệu bị mã hóa bởi virut mã hóa đổi đuôi….chi phí từ 200 -500 USD. Đã có rất nhiều khách hàng lấy được dữ liệu theo cách này . Tỷ lệ thành công là 100%.

Dịch vụ khôi phục dữ liệu virus mã hóa

Các khách hàng đã được khôi phục thành công

Khách hàng bị mã hóa dữ liệu cần lấy lại liên hệ Mr Cường 0912600250.

Khách hàng cập nhật thông tin tại : https://www.facebook.com/khoiphucdulieuhdd

Video giải má thành công dữ liệu bị mã hóa tại cuumaytinh.com

Video Khách hàng vui mừng khi lấy lại được dữ liệu quan trọng

Từ Khoảng tháng 8/2015 tại trung tâm khôi phục dữ liệu cuumaytinh.com nhận được rất nhiều cuộc goi hỗ trợ về việc máy tính của khách hàng bị lỗi các file văn bản, tài liệu word, excell, pdf, ảnh …. Với biểu hiện chung là đột nhiên không mở được file , hoặc mở ra báo lỗi font chữ loằng ngoằng. và đặc biệt là hầu hết các file đều bị đổi đuôi thêm .ccc ở cuối ( vd. xlsx.ccc, docx.ccc,vvv…..).

Chúng tôi không đặt vấn đề lợi nhuận hay kiếm tiền từ việc này . mục đích chính là giảm tối thiểu tổn thất cho khách hàng. Cung cấp thông tin và cảnh báo tới mọi người.

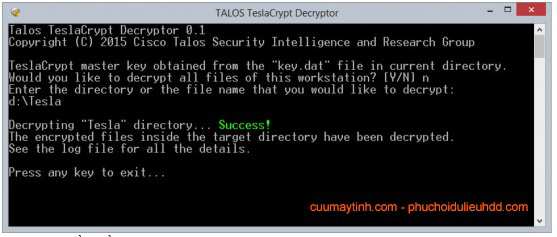

Vậy mong mọi người hãy chia sẻ cho cộng đồng. tải về TeslaDecrypt . Vậy nó là cái gì?

Thật ra bên mình đã cảnh báo mọi người về một loại virust mã hóa có tên Cryptolocker từ khoảng năm 2014. Và thời điểm hiện tại các biểu hiện trên là do một dòng biến thể của virut Cryptolocker mã hóa dữ liệu gây ra . Và tên mới của nó là TeslaCrypt .

Vậy mục đích của nó là gì ? Biểu hiện ? Cách nó lây nhiểm,và hoạt động ? Phương án khôi phục dữ liệu ? Cách gỡ bỏ và tiêu diệt ?

- Phần đầu tiên mình sẽ nói về mục đích và nguồn gốc

Virut mã hóa Cryptolocker do hacker người Nga Evgeniy Mikhailovich Bogachev phát triển hiện đang bị FBI truy nã.

Theo thống kê mỗi tháng virut này thu về khoảng 350 nghìn USD. Vậy key này lưu ở đâu ? Nó thường được lưu trên một hệ thống máy chủ trong mạng internet và dùng nhiều giao thức để che dấu. một số cũng được lưu lại tại một vị trí bí mật trong chính máy tính của người bị hại . Vì vậy nói rằng khi bị nhiễm virut này thì đừng vội vã cài lại hệ điều hành cũng là một ý đúng .

- Cách nó lây nhiểm và hoạt động ?

Nó chủ yếu được khởi chạy từ những email lạ có đính kèm file như thông báo thuế, tài chính, chuyển phát nhanh . hoặc các đường link lạ. khi đó nó sẽ khởi chạy và chuyển hướng người dùng tới một Angler Exploit Kit . Và tự động tải về máy các tiến trình mã hóa . Vậy nó có lây nhiểm trong mạng LAN ? vấn đề này chưa được đánh giá cụ thể nhưng chưa có báo cáo nào về việc lây nhiểm trong mạng LAN.

Thường theo các thống kê của của cuumaytinh thì hầu hết khách hàng bị nhiễm virut này có các yếu tố sau:

Các công ty, vận tải, kế toán, sản xuất….

Có sử dụng hệ thống email server có @têncoongty. (không sử dụng gmail hoặc yahoomail, hay hotmail vì các hệ thống mial này có sẵn chức năng bảo mật phát hiện virut tự động)

Không sử dụng phần mềm diệt virut hoặc có sử dụng thì sử dụng các phần mềm không hiệu quả và không được cập nhật .

- Nó hoạt đông thế nào ?

Đề TeslaCrypt thực hiện như sau:

- Xóa tất cả các bản sao hệ thống Volume Shadow bằng cách thực hiện “vssadmin.exe xóa toàn bộ các bản sao lưu / all / quiet” lệnh

- Mở “key.dat” tập tin và khôi phục lại các khóa mã hóa. Nếu “key.dat” không tồn tại nó sẽ khởi tạo và lưu trữ “key.dat” file.

- Gửi các khóa mã hóa key cho các máy chủ C & C thông qua POST yêu cầu (các mẫu mới nhất mà chúng tôi đã phân tích các URL chứa máy chủ C & C sau đây:

o 7tno4hib47vlep5o.63ghdye17.com o 7tno4hib47vlep5o.79fhdm16.com o 7tno4hib47vlep5o.tor2web.blutmagie.de o 7tno4hib47vlep5o.tor2web.fi

- Thực hiện bảo vệ chống phát hiện bởi người dùng và phần mềm bảo vệ: mỗi 200 mili giây, TeslaCrypt liệt kê tất cả các tiến trình đang chạy và nếu một quá trình với một tên tập tin có chứa bất kỳ từ nào dưới đây được tìm thấy trong hệ thống, quá trình đó sẽ được virut được chấm dứt bằng cách sử dụng chức năng TerminateProcessWindows API

o taskmgr o procexp o regedit o msconfig o cmd.exe

- Tiến trình mã hóa sẽ được âm thầm khởi chạy mà người dùng không hề hay biết. Quá trình này có thể mất từ vài chục phút đến cả ngày Nên một số trường hợp khách hàng ban đầu chỉ thấy một vài file không mở được nhưng khi quá trình hoàn tất nó sẽ chén sạch dữ liệu trong máy tính của bạn .

- Sau khi mã hóa toàn bộ dữ liệu và để lại các file hướng dẫn khôi phục dữliệu và chuyển tiền thì tiến trình của viust cũng tự động “tự sát” để xóa dấu vết.

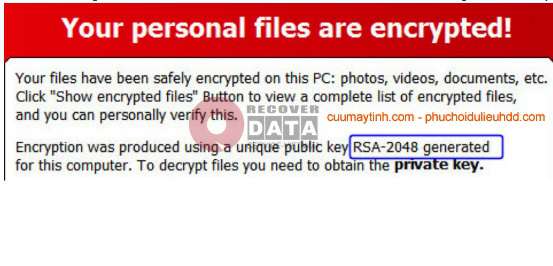

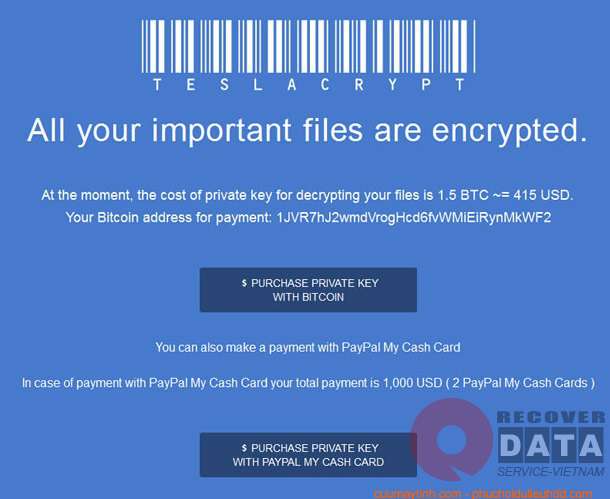

- Theo như thông báo của virut thì dữ liệu của bạn bị mã hóa RSA 2048. Nhưng theo một số phân tích thì thực tế virut chỉ sử dụng thuật toán AES CBC 256-bit thực hiện trong chức năng “EncryptWithCbcAes” .

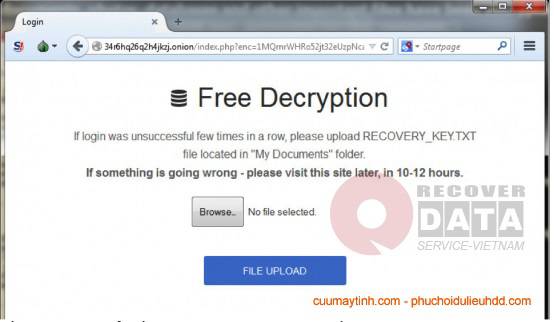

Phương án khôi phục dữ liệu ? Thông thường virut sẽ để lại các file text và Html có chứa thông tin về đường link hướng dẫn, mã key đối chiếu. Vậy nếu Bạn thật sự cần dữ liệu thì đừng vội xóa những file này. Nếu làm theo hướng dẫn bạn có thể mất từ 500 USD tới 1000 USD để nhận được key. Và với loại biến thể mới TeslaCrypt ( tạm gọi là virut đổi đuôi thành .ccc) này nó sẽ cung cấp cho bạn một cửa sổ để bạn có thể thử giải mã một file <500Kb .Nó giống như kiểu chứng minh là “tao có thể giải mã dữ liệu ” .

6 Tên miền Được liên hệ: 7tno4hib47vlep5o.63ghdye17.com 7tno4hib47vlep5o.79fhdm16.com 7tno4hib47vlep5o.tor2web.blutmagie.de 7tno4hib47vlep5o.tor2web.fi

Kết luận: TeslaCrypt ransomware là một thách thức. Tất cả các thuật toán mã hóa hàm băm là cực kỳ phức tạp. Như các bạn đã thấy việc mã độc tấn công là không tránh khỏi. Việc kết hợp nhiều phươn pháp bảo vệ là thật sự cần thiết . Tham khảo phần mềm ngăn chặn mã độc :

Tham khảo tổng hợp viết bởi Do manh Cuong. Trung tâm Khoi phuc du lieu cuumaytinh.com.

Gợi ý các từ khóa có thể tìm kiếm trên google :

phục hồi dữ liệu bị virus mã hóa ctb locker

virus mã hóa dữ liệu đòi tiền chuộc

cách phục hồi dữ liệu bị virus

cứu dữ liệu bị virus mã hóa

phục hồi dữ liệu bị virus mã hóa

khôi phục dữ liệu bị virus mã hóa

Theo nguồn : cuumaytinh