Cảnh báo virus mã hóa dữ liệu đổi tên file thành CRAB , Java xuất hiện 2018.

Một số phần mềm giải mã dữ liệu bị mã hóa bởi virus , ransomware . Tổng hợp bởi cuumaytinh.

Khách hàng có thể xem hình dựa trên mẫu mình đang bị nhiễm để có thể tải phần mềm về giải mã thử.

Chúng tôi không chịu trách nhiệm trước mọi vấn đề có thể xẩy ra khi quý khách sử dụng phần mềm

Alcatraz Locker

Alcatraz Locker là một ransomware strain đã được quan sát lần đầu vào giữa tháng 11 năm 2016. Để mã hóa các file của người dùng, ransomware này sử dụng mã hóa AES 256 kết hợp với mã hóa Base64.

Tên file thay đổi:

Các tệp được mã hóa có đuôi “.Alcatraz”.

Tin đòi tiền chuộc:

Sau khi mã hóa các tệp của bạn, một thông báo tương tự xuất hiện (nó nằm trong tệp ” ransomed.html ” trên máy tính để bàn của người dùng):

Nếu Alcatraz Locker đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

Apocalypse

Apocalypse là một hình thức ransomware đầu tiên được phát hiện vào tháng 6 năm 2016. Đây là những dấu hiệu nhiễm trùng:

Tên file thay đổi:

Apocalypse cho biết thêm. Hasrypted , .FuckYourData , .locked , .Encryptedfile , hoặc .SecureCrypted đến cuối tên tập tin. (Thí dụ, Thesis.doc = Thesis.doc.locked )

Tin đòi tiền chuộc:

Mở tệp có đuôi .How_To_Decrypt.txt , .README.Txt , .Contact_Here_To_Recover_Your_Files.txt , .How_to_Recover_Data.txt hoặc .Where_my_files.txt (ví dụ: Thesis.doc.How_To_Decrypt.txt ) sẽ hiển thị một biến thể của thông báo này:

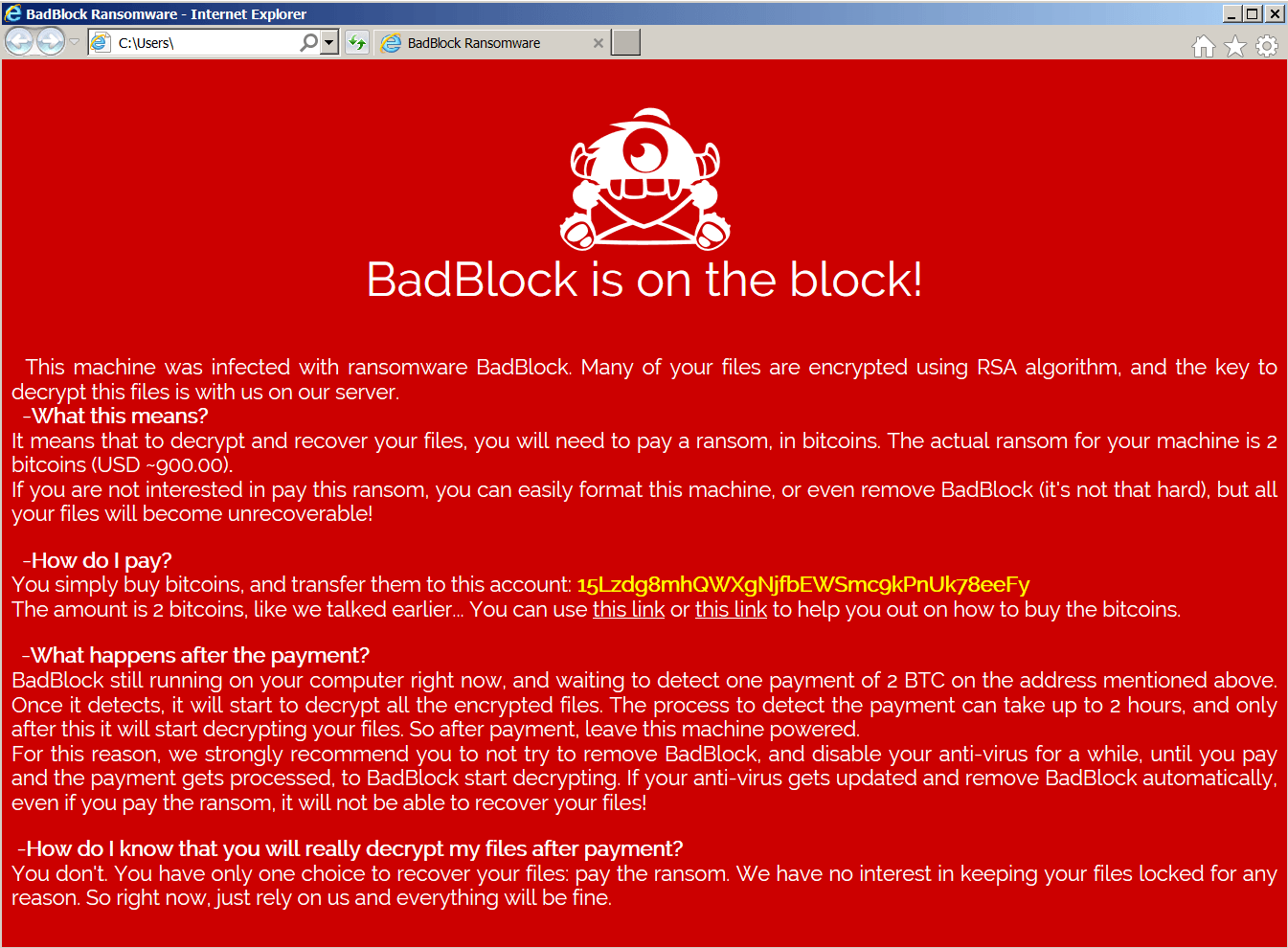

BadBlock

BadBlock là một hình thức ransomware đầu tiên được phát hiện vào tháng 5 năm 2016. Đây là những dấu hiệu nhiễm trùng:

Tên file thay đổi:

BadBlock không đổi tên tệp của bạn.

Tin đòi tiền chuộc:

Sau khi mã hóa tệp của bạn, BadBlock hiển thị một trong những thư này (từ tệp trợ giúp Help Decrypt.html):

Nếu BadBlock đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

TẢI XUỐNG BADBLOCK FIXcho Windows 32-bit TẢI XUỐNG BADBLOCK FIXcho Windows 64-bit

Bart

Bart là một hình thức ransomware đầu tiên được phát hiện vào cuối tháng 6 năm 2016. Đây là những dấu hiệu nhiễm trùng:

Tên file thay đổi:

Bart thêm .bart.zip đến cuối tên tập tin. (Ví dụ, Thesis.doc = Thesis.docx.bart.zip ) Đây là các kho lưu trữ ZIP được mã hóa có chứa các tệp gốc.

Tin đòi tiền chuộc:

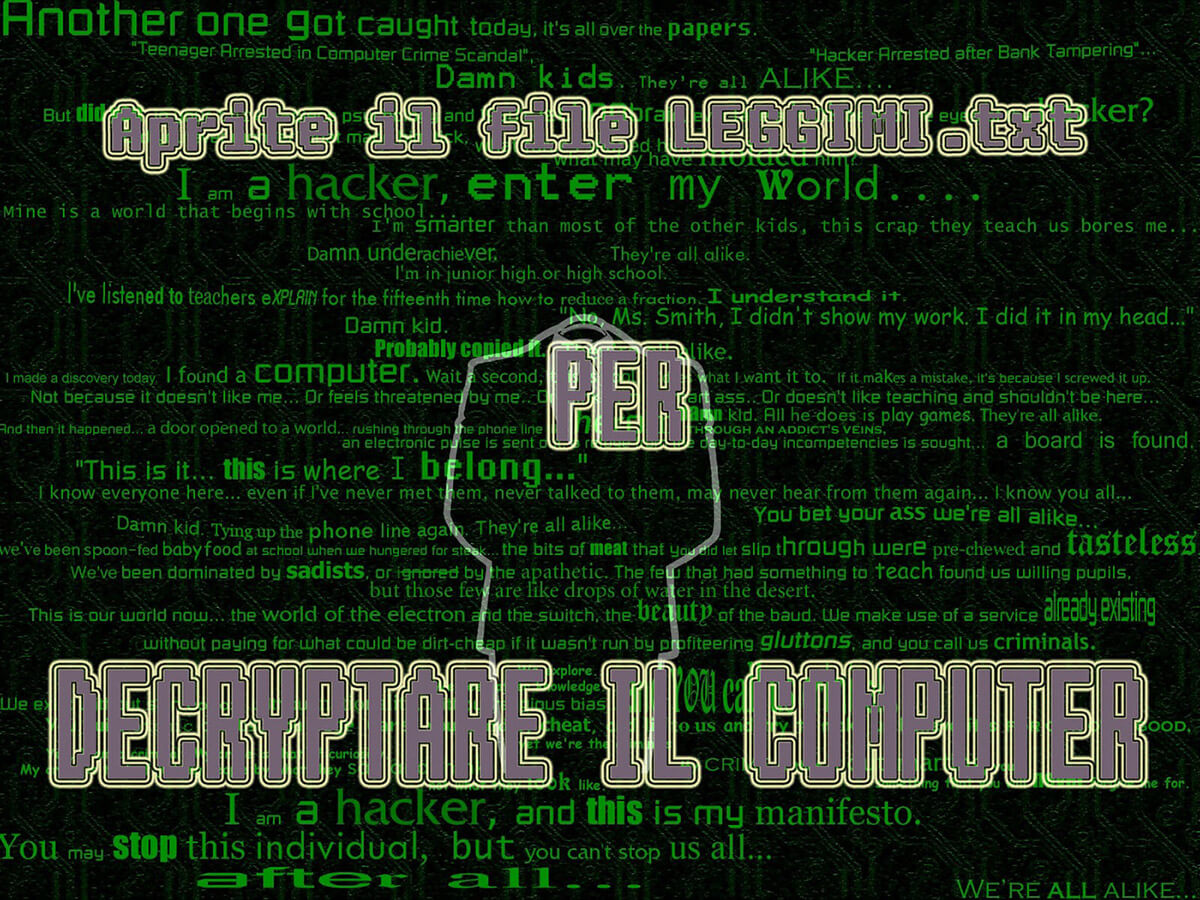

Sau khi mã hóa các tệp tin của bạn, Bart thay đổi hình nền của máy tính để bàn sang hình ảnh dưới đây. Các văn bản trên hình ảnh này cũng có thể được sử dụng để giúp xác định Bart, và được lưu trữ trên máy tính để bàn trong các tệp có tên recover.bmp và recover.txt .

Nếu Bart đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

Lời cảm ơn : Chúng tôi muốn cảm ơn Peter Conrad, tác giả của PkCrack , người cho phép chúng tôi sử dụng thư viện của mình trong công cụ giải mã Bart của chúng tôi.

Crypt888

Crypt888 (còn gọi là Mircop) là một hình thức ransomware đầu tiên được phát hiện vào tháng 6 năm 2016. Đây là những dấu hiệu nhiễm trùng:

Tên file thay đổi:

Crypt888 cho biết thêm Lock. Đến đầu tên tập tin. (Ví dụ Thesis.doc = Lock.Thesis.doc )

Tin đòi tiền chuộc:

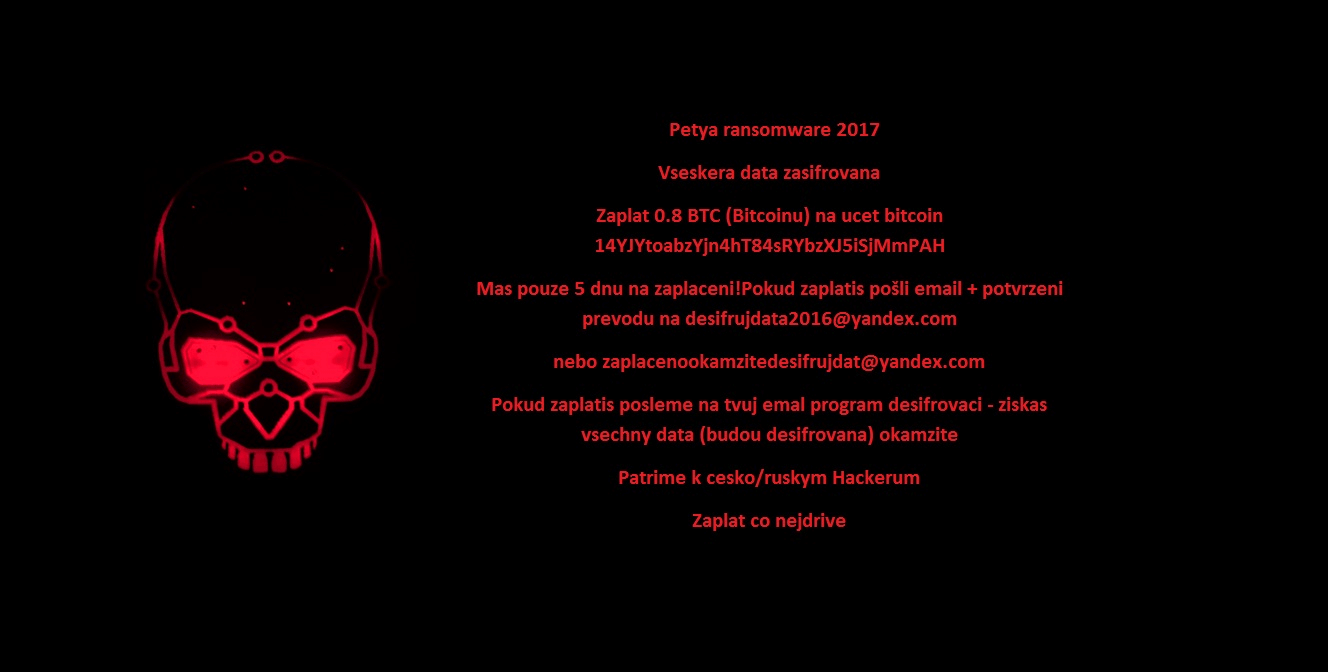

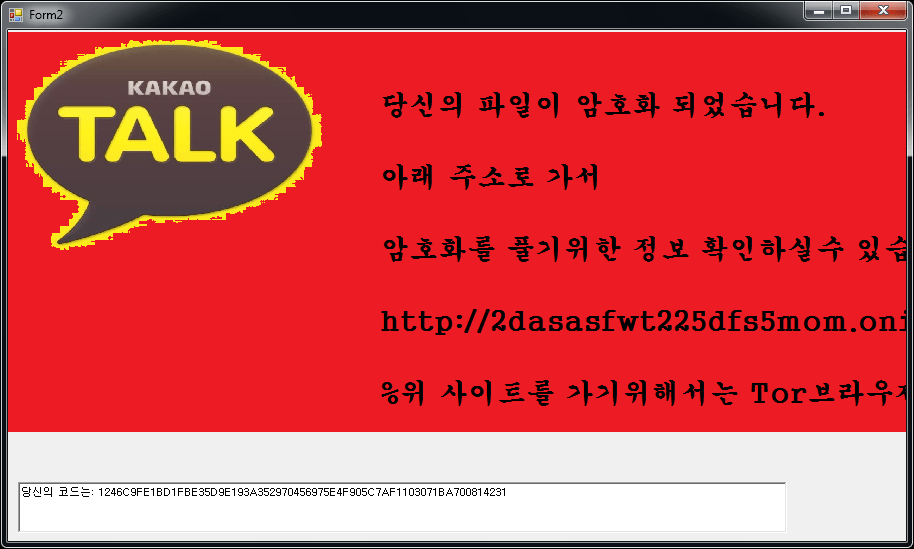

Sau khi mã hóa tệp của bạn, Crypt888 sẽ thay đổi hình nền của máy tính để bàn thành một trong các cách sau:

Nếu Crypt888 đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

CryptoMix (Offline)

CryptoMix (còn gọi là CryptFile2 hoặc Zeta) là một chủng ransomware được phát hiện đầu tiên vào tháng 3 năm 2016. Vào đầu năm 2017, một biến thể mới của CryptoMix, được gọi là CryptoShield nổi lên. Cả hai biến thể mã hóa tập tin bằng cách sử dụng mã hóa AES256 với một khóa mã hóa duy nhất được tải về từ một máy chủ từ xa. Tuy nhiên, nếu máy chủ không có sẵn hoặc nếu người dùng không kết nối internet, ransomware sẽ mã hóa các tập tin bằng khóa cố định (“khóa ngoại tuyến”).

Quan trọng : Công cụ giải mã được cung cấp chỉ hỗ trợ các tệp được mã hóa sử dụng “khoá ngoại tuyến”. Trong trường hợp khóa ngoại tuyến không được sử dụng để mã hóa tệp, công cụ của chúng tôi sẽ không thể khôi phục các tệp và không sửa đổi tệp sẽ được thực hiện.

Tên file thay đổi:

Các tệp được mã hóa sẽ có một trong các phần mở rộng sau: .CRYPTOSHIELD , .rdmk , .lesli , .scl , .cdd , .rmd hoặc .rscl .

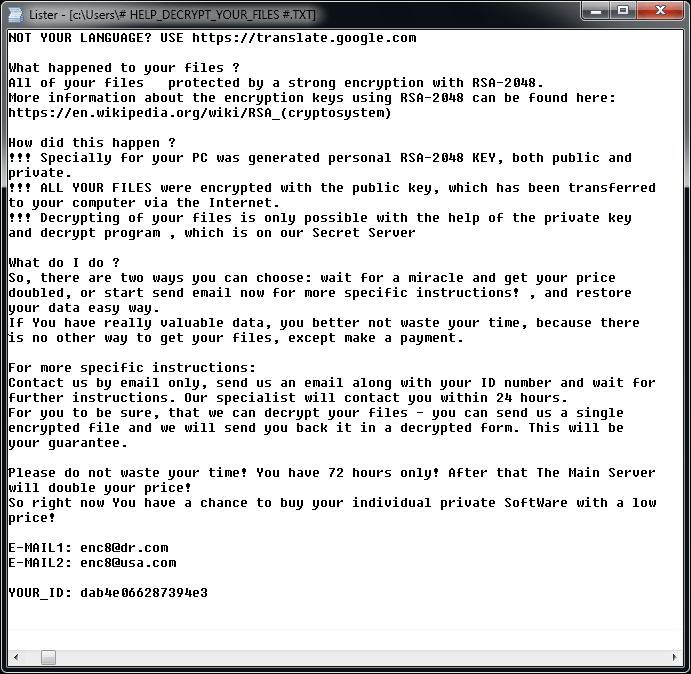

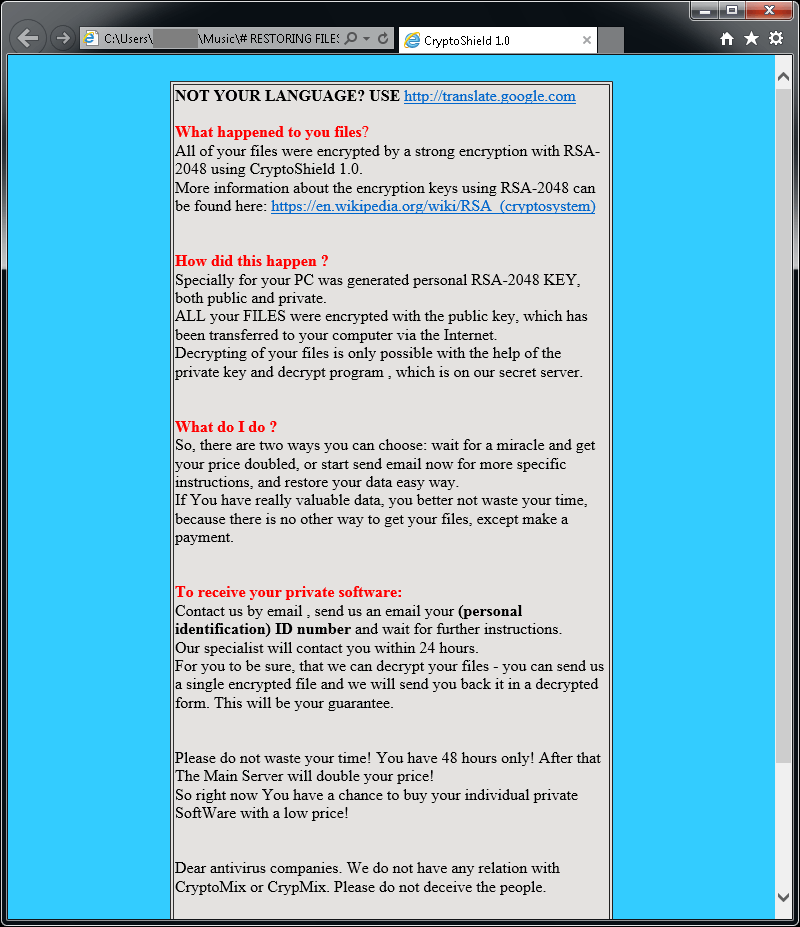

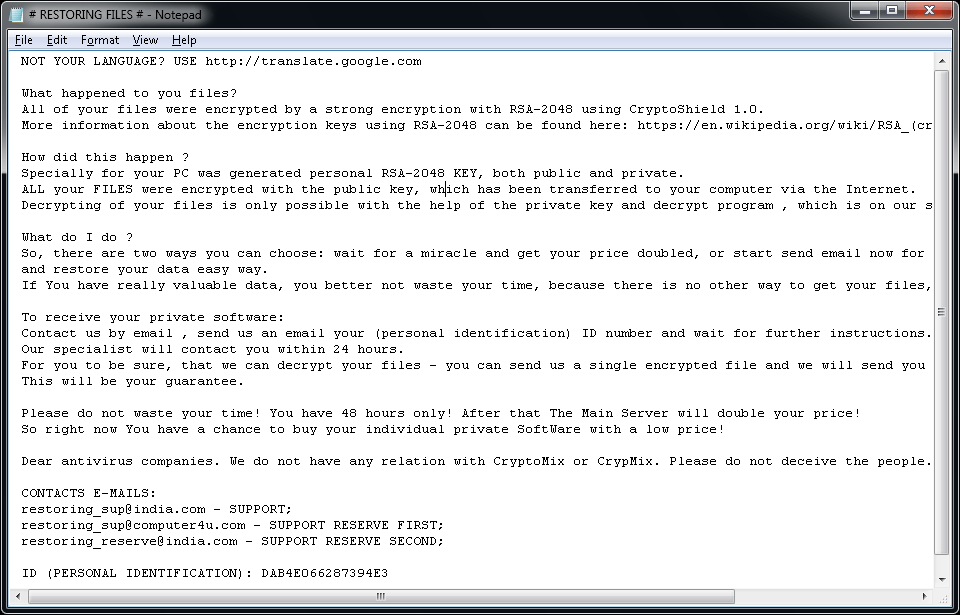

Tin đòi tiền chuộc:

Các tệp sau có thể được tìm thấy trên máy PC sau khi mã hóa tệp:

Nếu CryptoMix đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

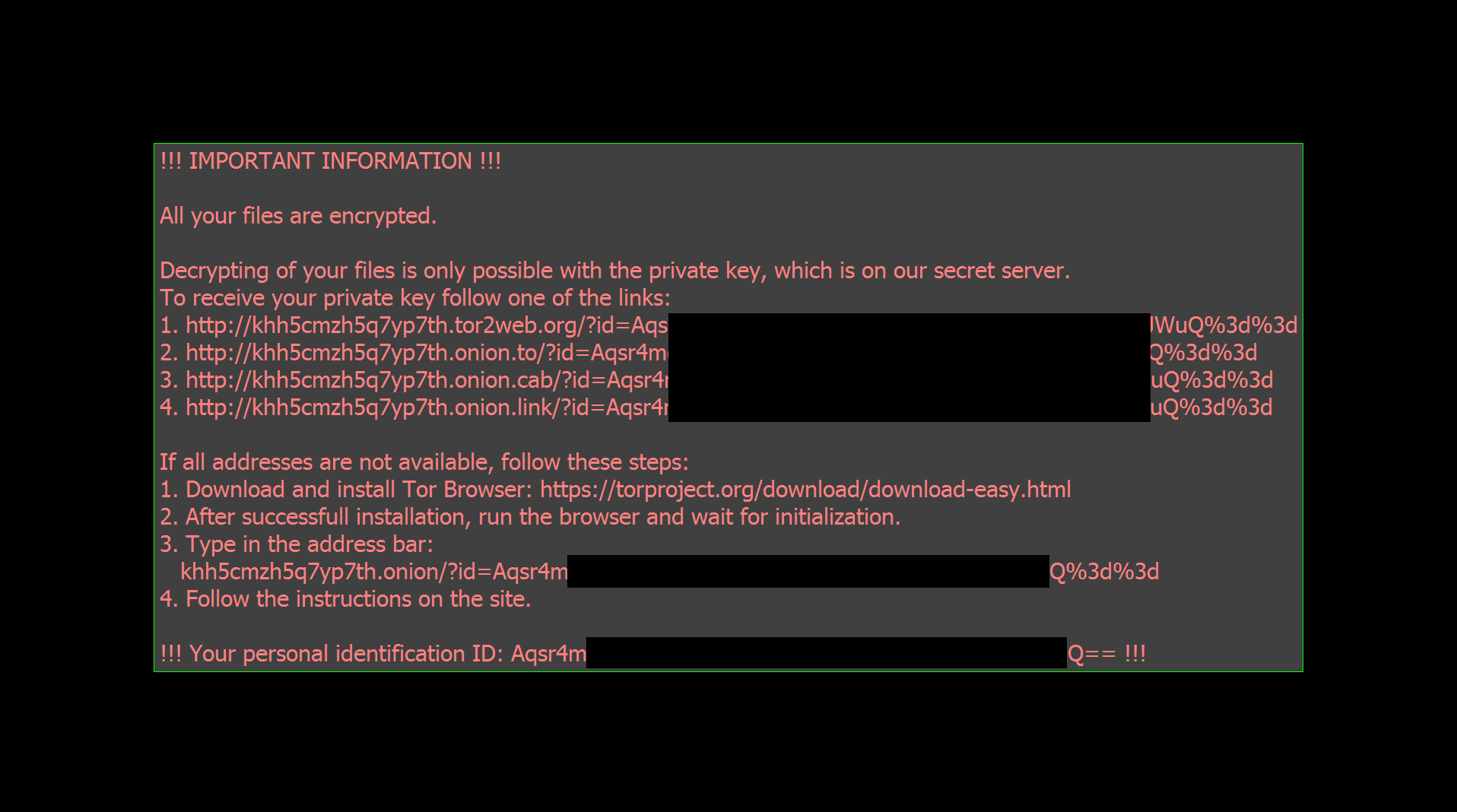

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) là một chủng ransomware đã được quan sát từ tháng 9 năm 2015. Nó sử dụng AES-256 kết hợp với mã hóa không đối xứng RSA-1024.

Tên file thay đổi:

Các tệp được mã hóa có nhiều phần mở rộng khác nhau, bao gồm:

.johnycryptor @ hackermail.com.xtbl ,

.ecovector2 @ aol.com.xtbl ,

.systemdown @ india.com.xtbl ,

.Vegclass @ aol.com.xtbl ,

. {Milarepa.lotos@aol.com} .CrySiS ,

. {Greg_blood@india.com} .xtbl ,

. {Savepanda@india.com} .xtbl ,

. {Arzamass7@163.com} .xtbl ,

. {3angle@india.com} .dharma ,

. {Tombit@india.com} .dharma

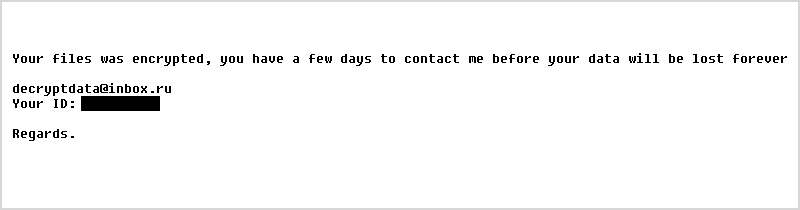

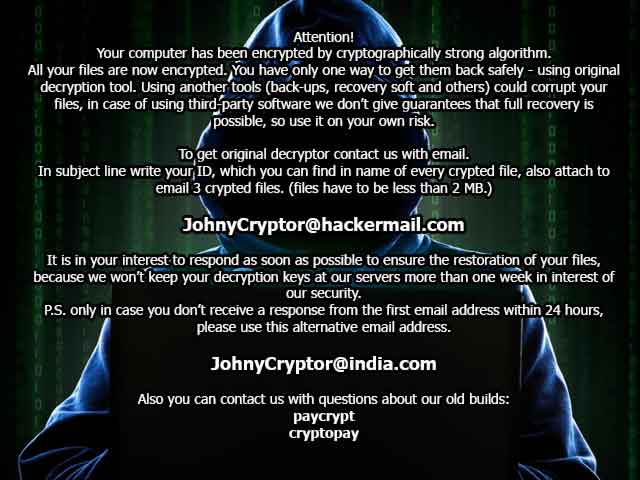

Tin đòi tiền chuộc:

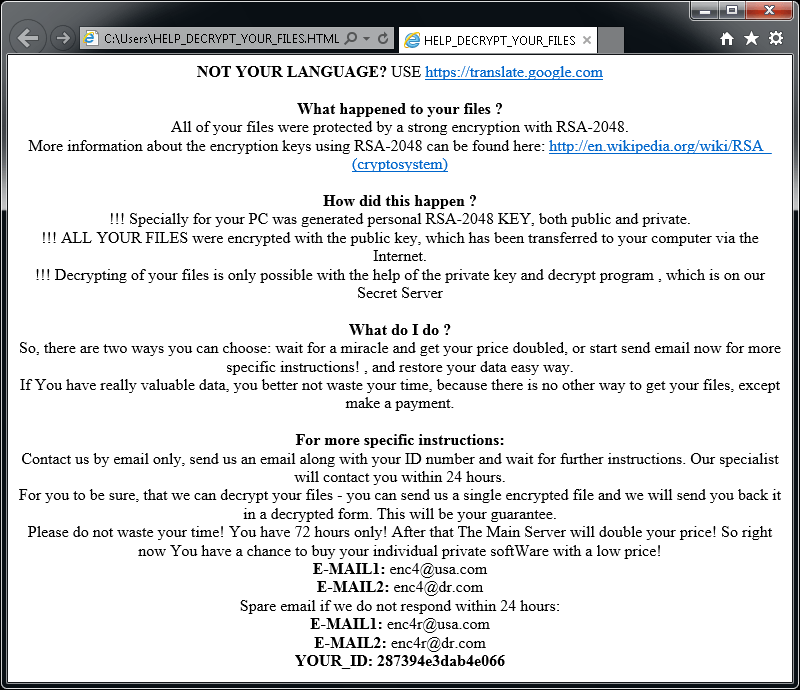

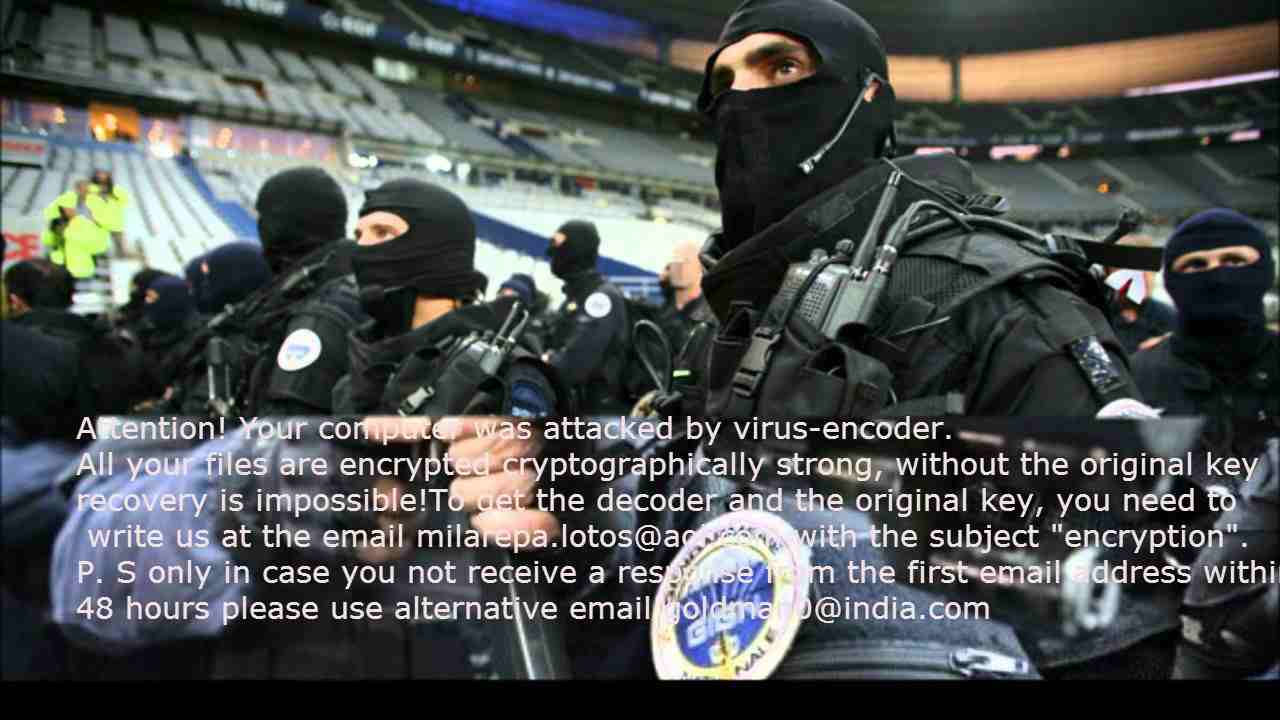

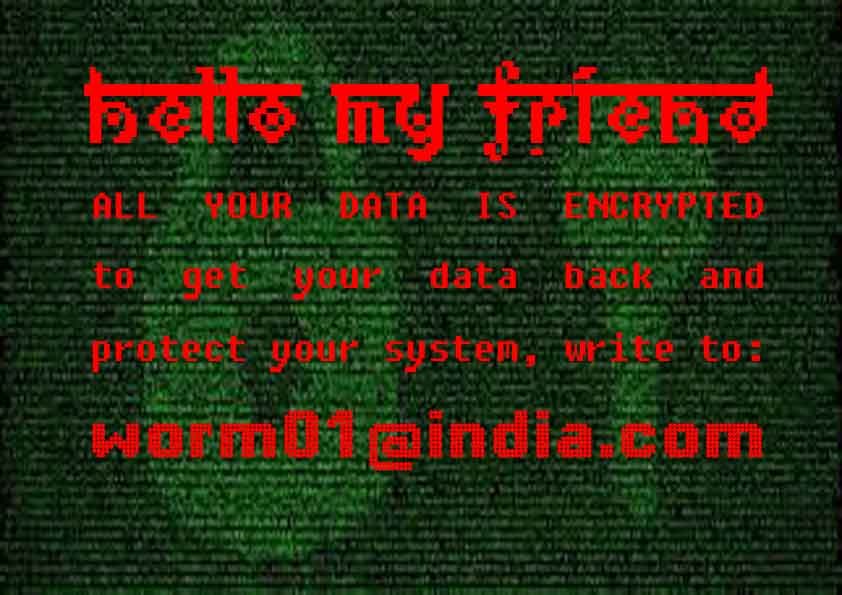

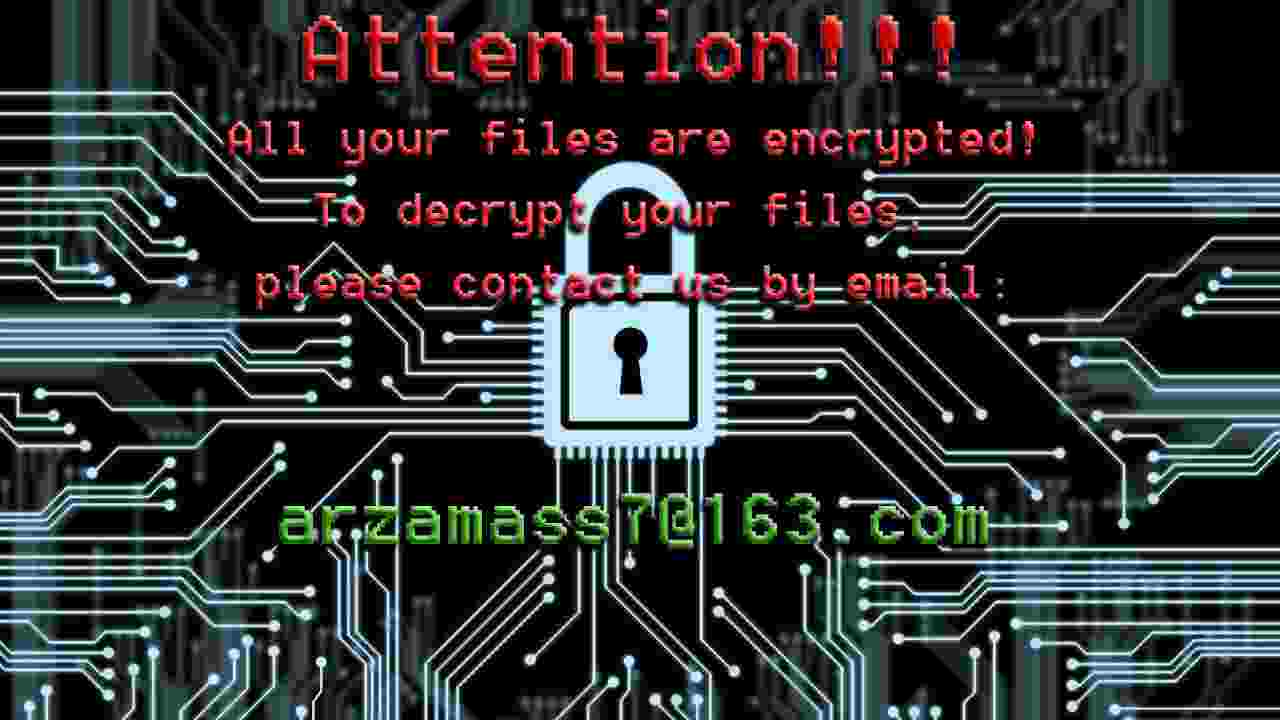

Sau khi mã hóa tệp của bạn, một trong những thông báo sau sẽ xuất hiện (xem bên dưới). Thông báo được đặt trong ” Chỉ dẫn giải mã “, ” Chỉ dẫn giải mã “, ” README.txt “, ” Readme để khôi phục tệp .txt ” hoặc ” Cách DECRYPT DATA.txt của bạn ” trên máy tính để bàn của người dùng. Ngoài ra, nền máy tính để bàn được thay đổi thành một trong những hình ảnh dưới đây.

Nếu CrySiS đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

FindZip

FindZip là một chủng ransomware đã được quan sát vào cuối tháng 2 năm 2017. Ransomware này lây lan trên Mac OS X (phiên bản 10.11 trở lên). Mã hóa dựa trên việc tạo các tệp ZIP – mỗi tệp mã hoá là tệp lưu trữ ZIP, có chứa tài liệu gốc.

Tên file thay đổi:

Các tệp được mã hóa sẽ có đuôi .crypt.

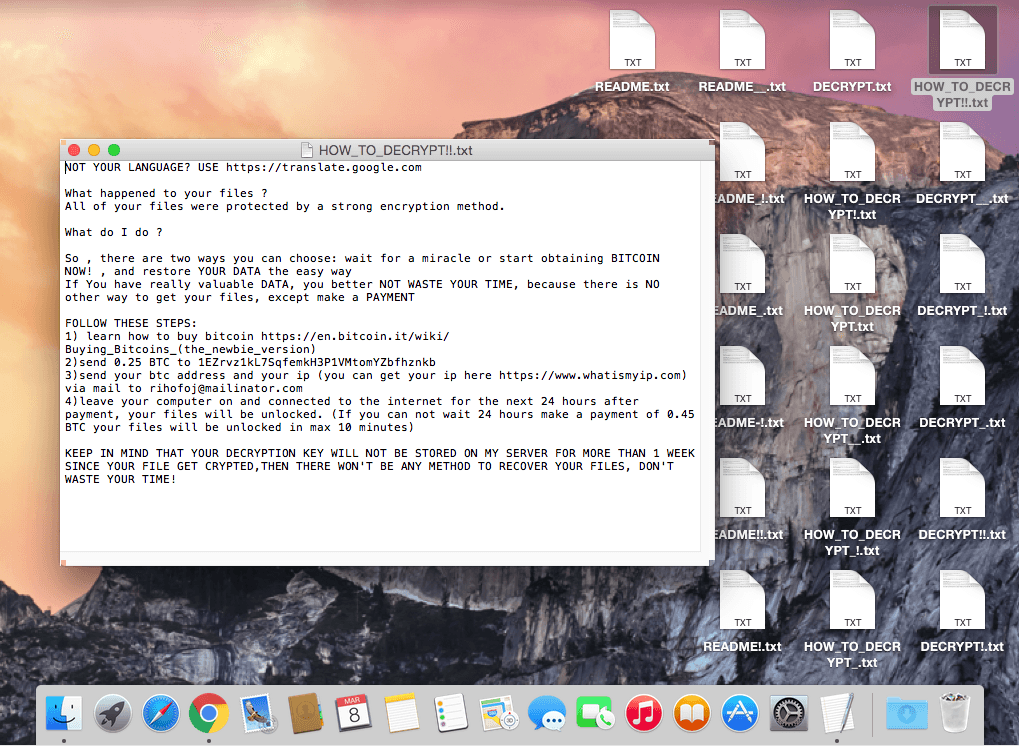

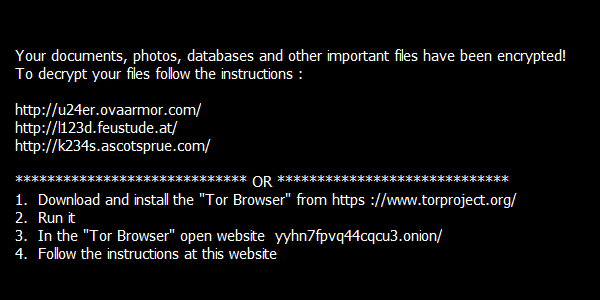

Tin đòi tiền chuộc:

Sau khi mã hóa tệp của bạn, một số tệp được tạo trên máy tính để bàn của người dùng, với các biến thể tên là: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Tất cả đều giống nhau, chứa thông báo văn bản sau:

Đặc biệt: Bởi vì các bộ giải mã AVAST là các ứng dụng Windows, bạn cần phải cài đặt một lớp mô phỏng trên máy Mac (WINE, CrossOver). Để biết thêm thông tin, vui lòng đọc bài đăng trên blog của chúng tôi.

Nếu Quả cầu đã mã hóa tệp của bạn, nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

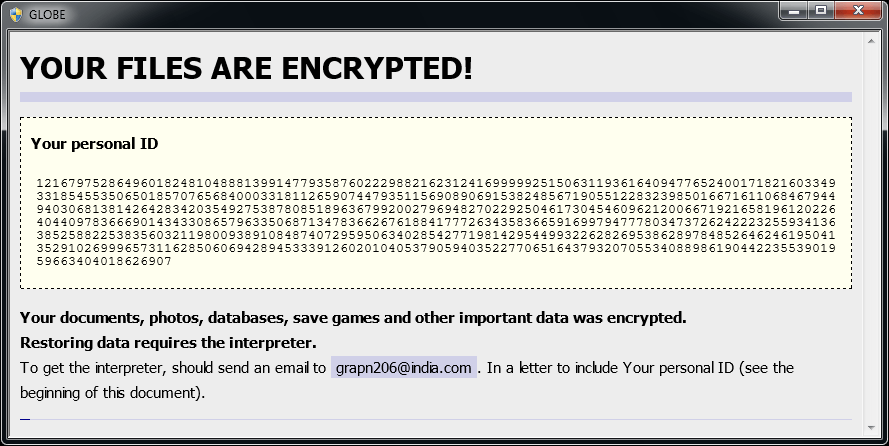

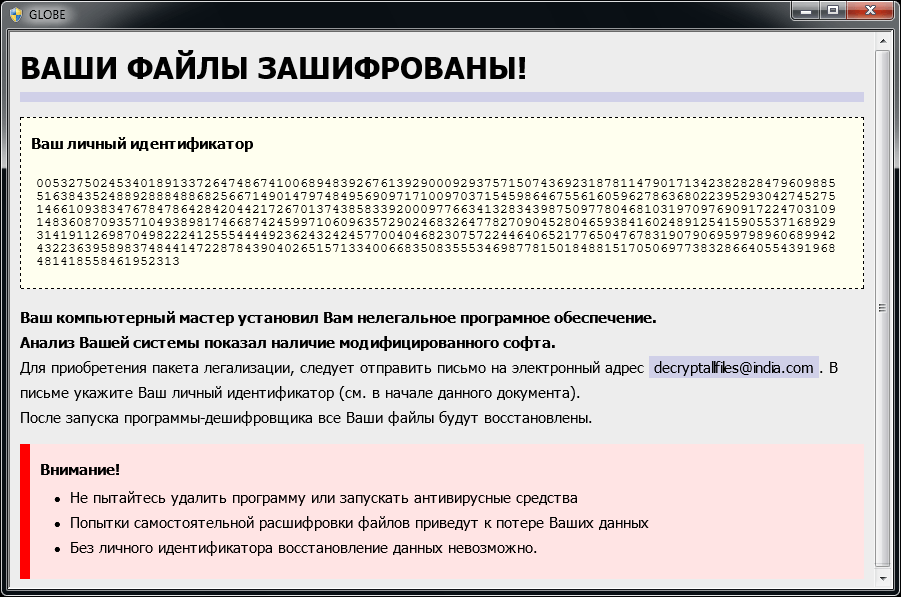

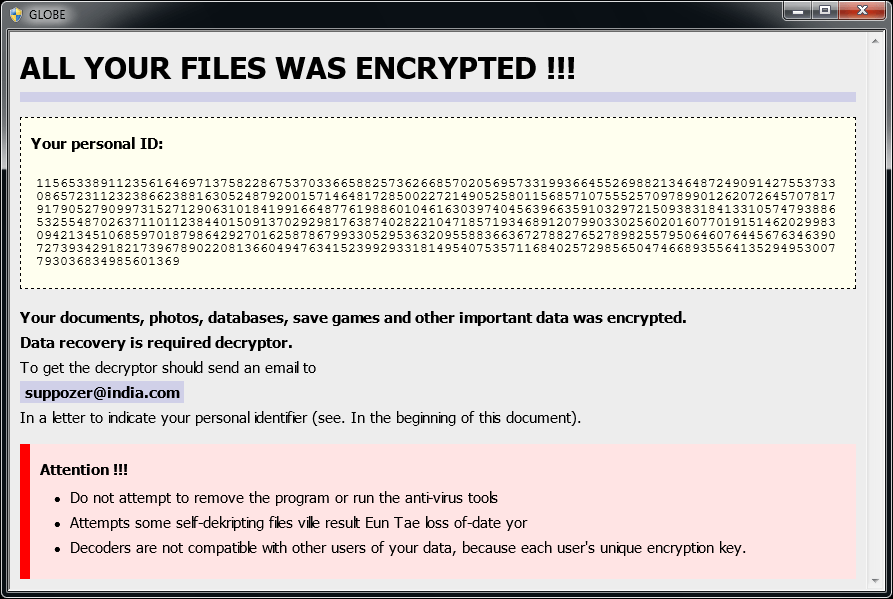

Globe

Globe là một chủng ransomware đã được quan sát từ tháng 8 năm 2016. Dựa trên biến thể, nó sử dụng phương pháp mã hóa RC4 hoặc Blowfish. Đây là những dấu hiệu nhiễm trùng:

Tên file thay đổi:

Globe thêm một trong những phần mở rộng sau vào tên tệp: ” .ACRYPT “, ” .GSupport [0-9] “, ” .blackblock “, ” .dll555“, ” .duhust “, ” .exploit “, ” đông lạnh “,” .globe “,” .gsupport “,” .kyra “,” .purged “,” .raid [0-9] “,” .siri-down @ india.com“,” .xtbl “,” . Zendrz “,” .zendr [0-9] “, hoặc” .hnyear “. Hơn nữa, một số phiên bản của nó cũng mã hóa tên tệp.

Tin đòi tiền chuộc:

Sau khi mã hóa các tập tin của bạn, một thông báo tương tự xuất hiện (nó nằm trong một tập tin ” Làm thế nào để khôi phục lại files.hta ” hoặc ” Read Me Please.hta “):

Nếu Quả cầu đã mã hóa tệp của bạn, nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

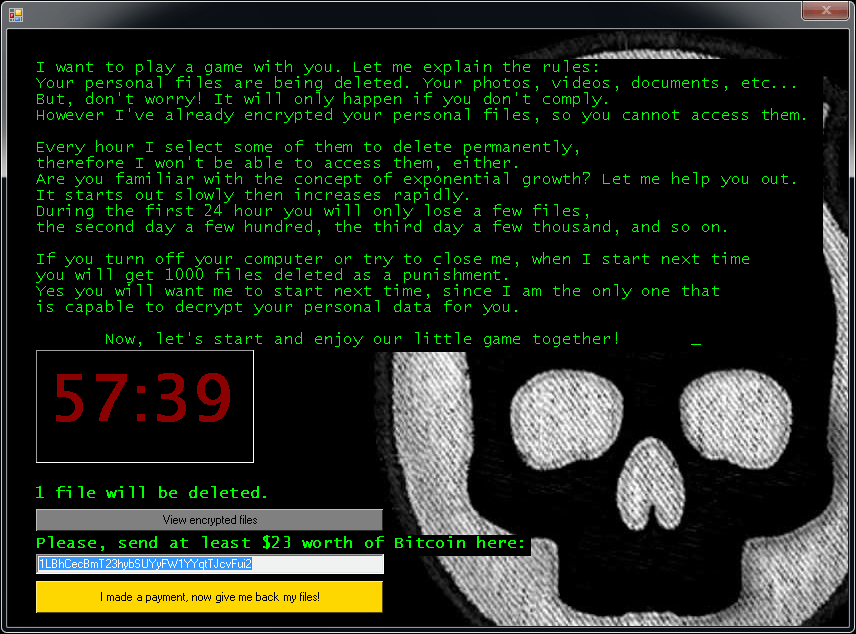

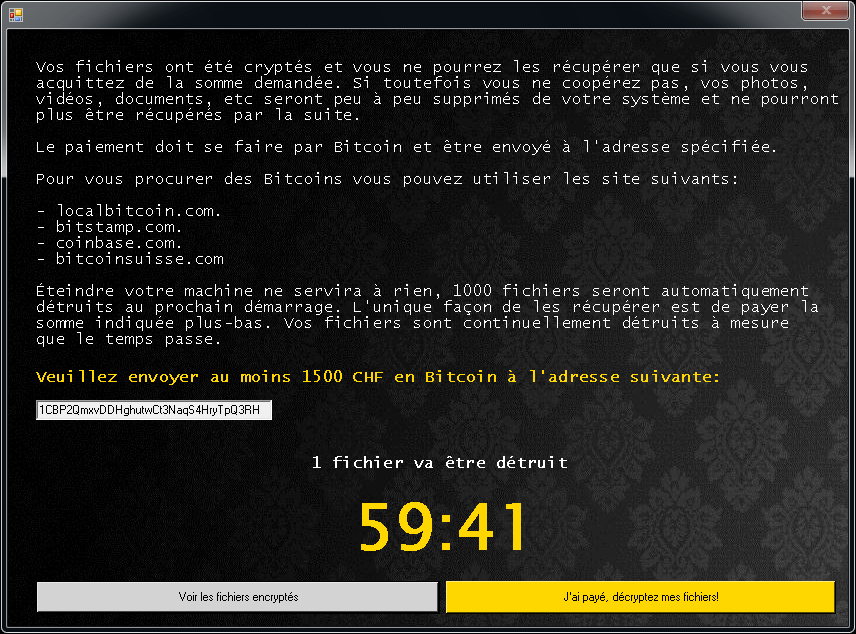

Jigsaw

Jigsaw là một loại ransomware đã được khoảng từ tháng 3 năm 2016. Nó được đặt tên theo nhân vật phim “The Jigsaw Killer”. Một số biến thể của món chuộc này sử dụng hình ảnh của Jigsaw Killer trong màn hình tiền chuộc.

Tên file thay đổi:

Các tệp được mã hóa sẽ có một trong các phần mở rộng sau: .kkk , .btc , .gws , .J , .encrypted , .porno , .payransom, .pornoransom , .epic , .xyz , .versiegelt , .encrypted , .payb,. Trả tiền , .payms , .paymds , .paymts , .paymst , .payrms , .payrmts , .paymrts , .paybtcs , .fun , .hush , .uk-dealer @ sigaint.org , hoặc .gefickt .

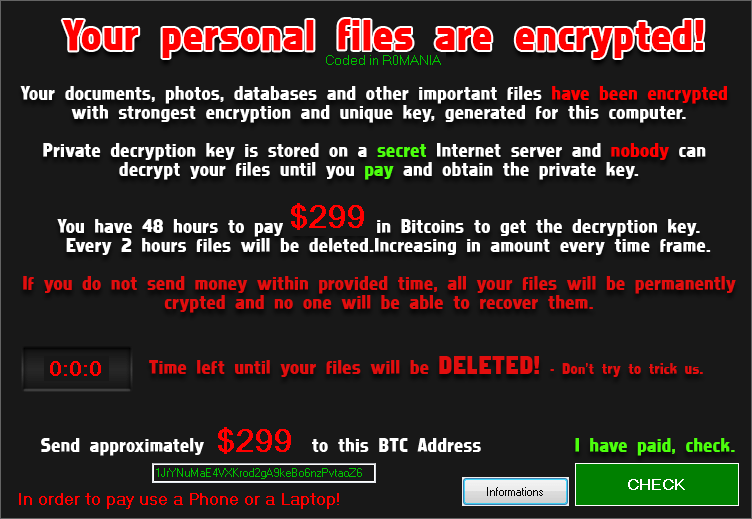

Tin đòi tiền chuộc:

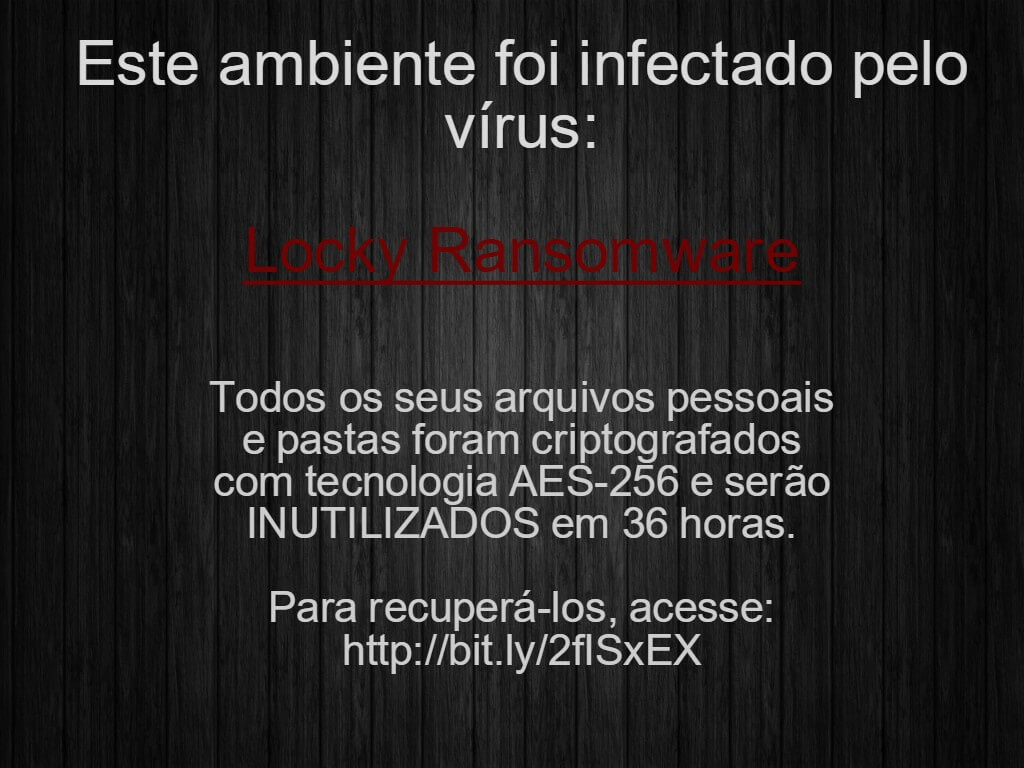

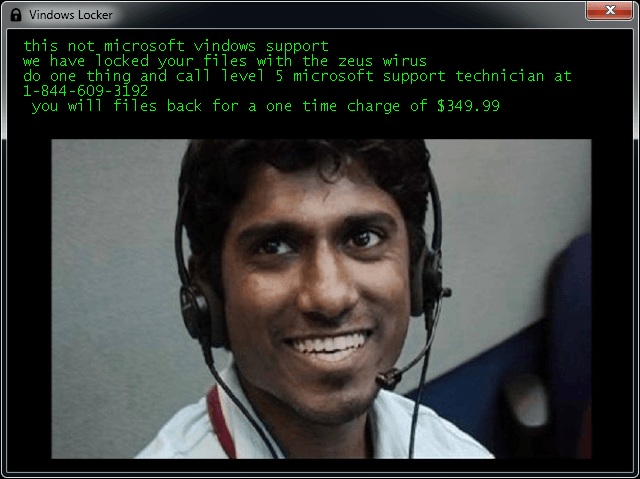

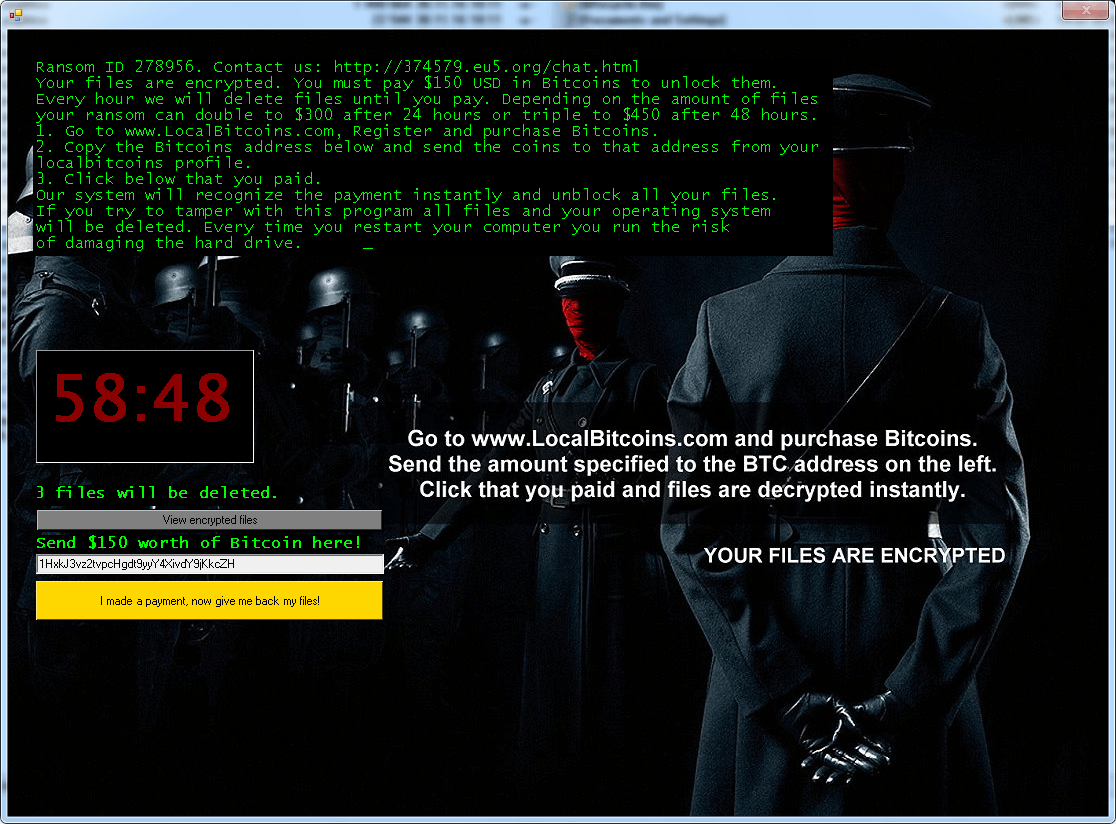

Sau khi mã hóa tệp của bạn, một trong những màn hình bên dưới sẽ xuất hiện:

Nếu Jigsaw đã mã hóa các tệp của bạn, nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

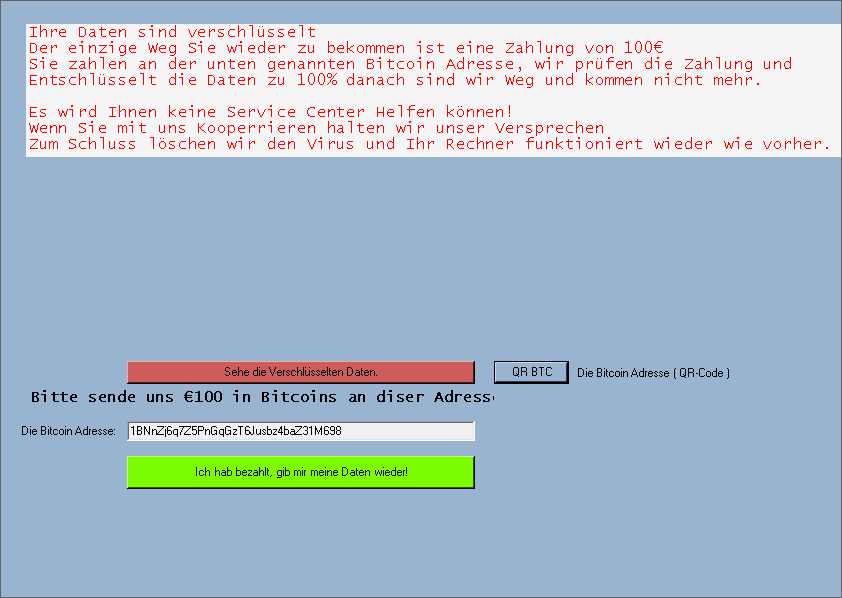

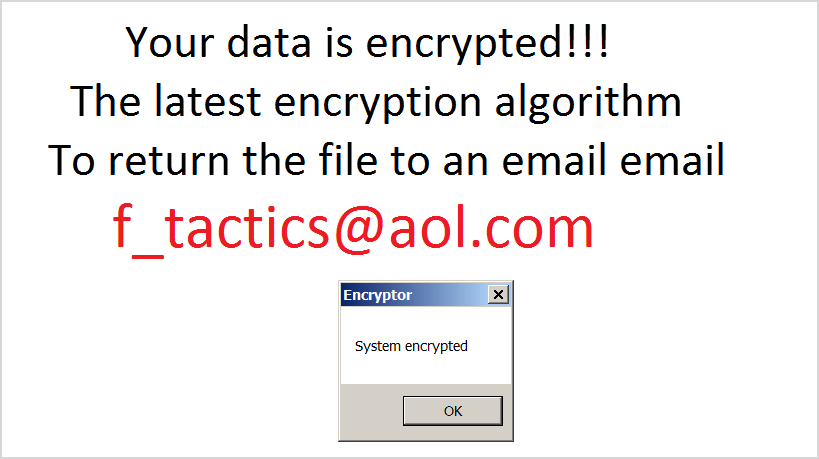

Legion

Legion là một hình thức ransomware đầu tiên được phát hiện vào tháng 6 năm 2016. Đây là những dấu hiệu nhiễm trùng:

Tên file thay đổi:

Legion thêm một biến thể của ._23-06-2016-20-27-23_ $ f_tactics @ aol.com $ .legion hoặc . Centurion_legion @ aol.com $ .cbf vào cuối tên tệp. (Ví dụ Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion )

Tin đòi tiền chuộc:

Sau khi mã hóa các tệp của bạn, Legion sẽ thay đổi hình nền màn hình của bạn và hiển thị cửa sổ bật lên, như sau:

Nếu Legion đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

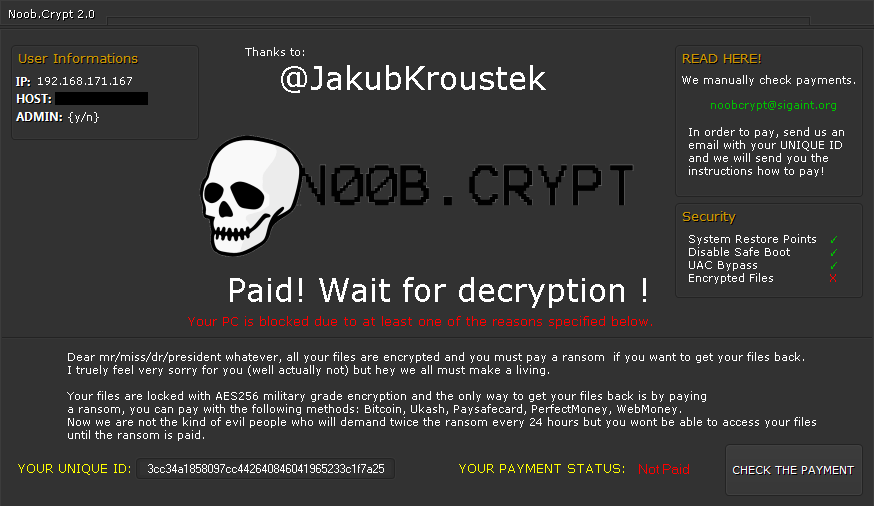

NoobCrypt

NoobCrypt là một ransomware strain đã được quan sát thấy từ cuối tháng 7 năm 2016. Để mã hóa các tập tin của người dùng, ransomware này sử dụng phương pháp mã hóa AES 256.

Tên file thay đổi:

NoobCrypt không thay đổi tên tệp. Các tập tin được mã hóa không thể mở được bằng ứng dụng liên quan của chúng.

Tin đòi tiền chuộc:

Sau khi mã hóa các tệp của bạn, một thông báo tương tự xuất hiện (nó nằm trong một tệp ” ransomed.html ” trong máy tính để bàn của người dùng):

Nếu NoobCrypt đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

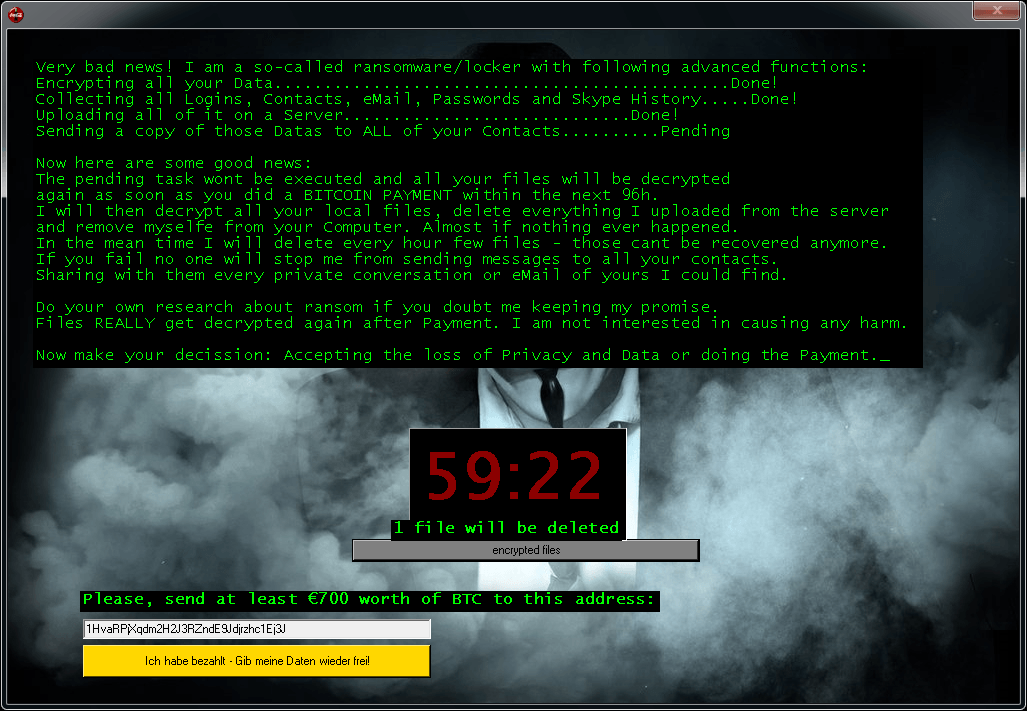

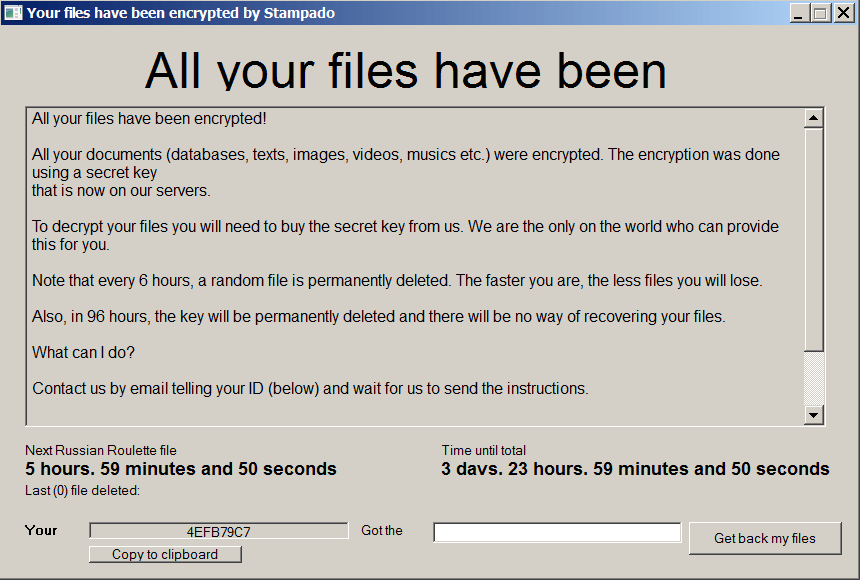

Stampado

Stampado là một dòng ransomware viết bằng công cụ tập lệnh AutoIt. Nó đã được khoảng từ tháng 8 năm 2016. Nó đang được bán trên web tối, và các biến thể mới tiếp tục xuất hiện. Một trong những phiên bản của nó còn được gọi là Philadelphia.

Tên file thay đổi:

Stampado thêm vào phần mở rộng bị khóa vào các tệp được mã hóa. Một số biến thể cũng mã hóa tên tệp, vì vậy tên tệp mã hóa có thể trông giống như tài liệu.docx.locked hoặc 85451F3CCCE348256B549378804965CD8564065FC3F8.locked .

Tin đòi tiền chuộc:

Sau khi mã hóa hoàn tất, màn hình sau sẽ xuất hiện:

Nếu Stampado đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

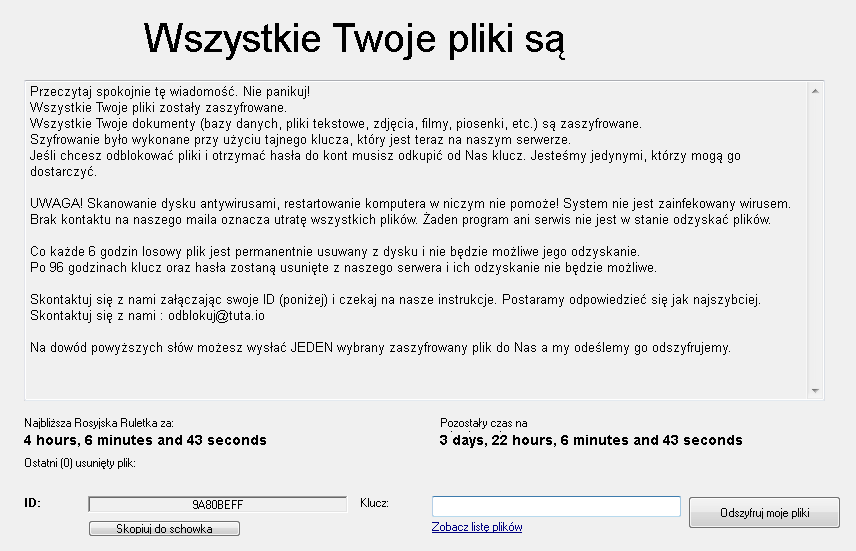

SZFLocker

SZFLocker là một hình thức ransomware đầu tiên được phát hiện vào tháng 5 năm 2016. Đây là những dấu hiệu nhiễm trùng:

Tên file thay đổi:

SZFLocker thêm .szf đến cuối tên tập tin. (Thí dụ, Thesis.doc = Thesis.doc.szf )

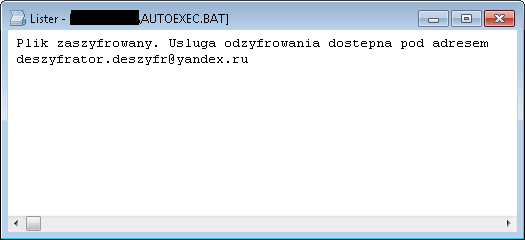

Tin đòi tiền chuộc:

Khi bạn cố mở một tập tin mã hoá, SZFLocker sẽ hiển thị thông báo sau (bằng tiếng Ba Lan):

Nếu SZFLocker đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi:

TeslaCrypt

TeslaCrypt là một hình thức ransomware đầu tiên được phát hiện vào tháng Hai năm 2015. Đây là những dấu hiệu nhiễm trùng:

Tên file thay đổi:

Phiên bản mới nhất của TeslaCrypt không đổi tên tệp của bạn.

Tin đòi tiền chuộc:

Sau khi mã hóa tệp của bạn, TeslaCrypt hiển thị một biến thể của thông báo sau:

Nếu TeslaCrypt đã mã hóa các tệp của bạn, hãy nhấp vào đây để tải xuống bản sửa lỗi miễn phí của chúng tôi: